¿Solo hay una forma de identificar riesgos en ISO/IEC 27001? ( Spoiler: «No»)

Durante años, muchos profesionales de la seguridad de la información han asumido que la única forma de identificar riesgos es a través del clásico trinomio: activo – vulnerabilidad – amenaza. Esta visión, aunque útil, no es la única, ni tampoco obligatoria bajo la norma ISO/IEC 27001 en sus versiones actuales.

Un poco de historia: ¿de dónde viene esta idea?

La raíz de esta creencia está en la primera edición de ISO/IEC 27001 del año 2005, que requería explícitamente identificar activos, amenazas y vulnerabilidades como parte del análisis de riesgos. Además, exigía nombrar un “propietario del activo” . Ver imagen a continuación :

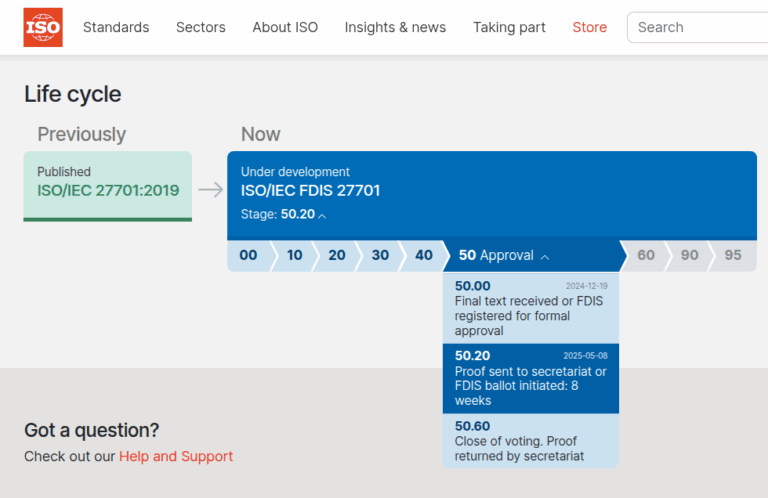

Sin embargo, esto cambió en la segunda edición en 2013 (y se mantiene vigente hasta hoy con la tercera edición en 2022) de ISO/IEC 27001. Ver imágenes a continuación :

Donde :

- Ya no se exige el uso exclusivo del enfoque activo-vulnerabilidad-amenaza.

- Se reemplaza el “propietario del activo” por el “propietario del riesgo” como requisito de gestión.

Eso sí: el control A.5.9 del Anexo A de ISO/IEC 27001:2022 desarrollado por la clausula 5.9 de ISO/IEC 27002, sí mantiene la necesidad de un propietario para cada activo, ahora dentro de una gestión alineada al ciclo de vida del activo.

¿Qué dice la norma ISO/IEC 27005:2022 sobre esto?

La ISO/IEC 27005:2022, guía específica para la gestión de riesgos en seguridad de la información (que aborda los requisitos de 6.1.2 y 6.1.3 de ISO/IEC 27001:2022), reconoce y permite diversos enfoques de identificación de riesgos. En particular, se destacan dos:

1.- Enfoque basado en activos, vulnerabilidades y amenazas

Este método parte de los activos, identifica vulnerabilidades relacionadas y evalúa amenazas que podrían explotarlas.

Ejemplo:

- Activo: Servidor de base de datos

- Vulnerabilidad: Configuración débil del puerto de administración

- Amenaza: Ataque externo por escaneo automatizado

- Riesgo: Pérdida de confidencialidad de información financiera en Servidor de base de datos debido ataque externo por escaneo automatizado ocasionado por configuración débil del puerto de administración

Pros:

- Bastante estructurado y detallado

- Facilita trazabilidad y mapeo con controles técnicos

- Amplio uso en herramientas de análisis de vulnerabilidades

Contras:

- Puede volverse complejo y técnico

- No siempre representa la perspectiva del negocio o del impacto organizacional

- Difícil de aplicar en entornos no técnicos o de alto nivel estratégico

2.- Enfoque basado en eventos (o escenarios de eventos)

Parte de eventos indeseados o no deseados que podrían afectar los objetivos de la organización, considerando sus causas y consecuencias.

Ejemplo:

- Evento: Envío de información personal a destinatario incorrecto

- Causa: Error humano en el proceso de envío

- Consecuencia: Incumplimiento de la Ley de Protección de Datos y pérdida de confianza de clientes

- Riesgo: Sanción legal y daño reputacional por incumplimiento de la Ley de Protección de Datos y pérdida de confianza de clientes, debido a Envío de información personal a destinatario incorrecto ocasionado por error humano en el proceso de envío.

Pros:

- Orientado a consecuencias reales e impactos en la organización

- Facilita el análisis desde una visión de negocio o cumplimiento

- Más comprensible para no técnicos

Contras:

- Puede ser más subjetivo

- Requiere experiencia para identificar causas profundas

- Menor alineación con herramientas automáticas

¿Cuál es el mejor enfoque?

Depende de los objetivos, contexto y audiencia de tu organización. Muchos equipos combinan ambos enfoques:

- uno para riesgos técnicos y de infraestructura

- otro para riesgos organizacionales o normativos

Lo importante es recordar que ISO/IEC 27001 no exige un único método. Elige el que mejor conozcas (la competencia del gestor de riesgos es fundamental) y que mejor represente los riesgos reales a los que se enfrenta tu organización, y asegúrate de que sea coherente, repetible y útil para la toma de decisiones.

Conclusión

- Si tu análisis de riesgos se basa solo en activos, amenazas y vulnerabilidades porque «la norma lo exige», es hora de actualizar tu enfoque.

- Si tu método actual no permite ver el impacto de eventos como errores humanos o fallas de proceso, podrías estar dejando fuera riesgos críticos.

- Y si todavía sigues asignando “dueños de activos” solo por cumplir, revisa si lo estás haciendo como control o como requisito de análisis.

La gestión de riesgos necesita evolucionar junto con las normas y el contexto. ISO/IEC 27005:2022 nos abre el camino hacia una gestión más flexible, estratégica y eficaz.

Puede ver este post en linkedin en : https://www.linkedin.com/pulse/solo-hay-una-forma-de-identificar-riesgos-en-isoiec-horna-vallejos-iupee/?trackingId=WRxMKtjwRwusAYqx7rheOQ%3D%3D

Los interesados en gestión de riesgos de seguridad de la información, les comento que este 12 de julio 2025 iniciamos una nueva edición de nuestro workshop sobre ISO/IEC 27005:2022 donde abordaremos este tema y otros (como la documentación necesaria) . Puede solicitar información e inscribirse en https://forms.gle/8gdUw1U27RWhNPDB9